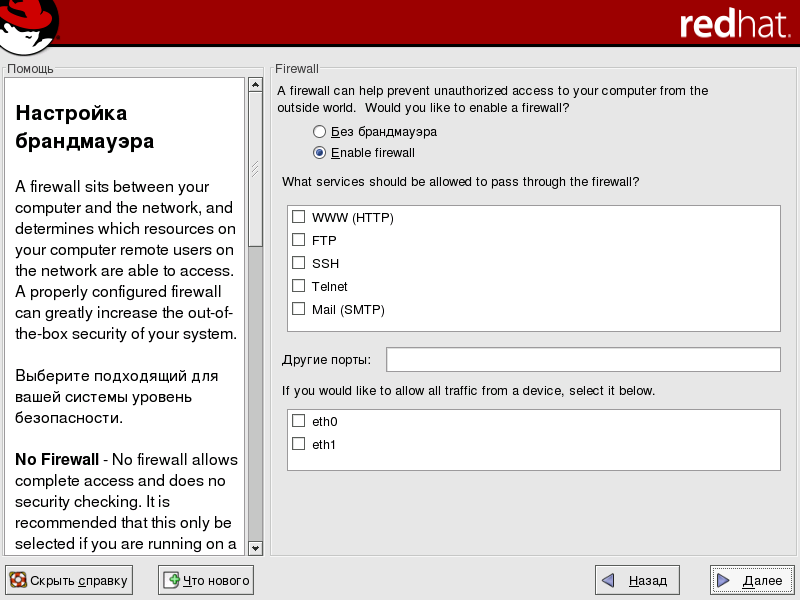

4.20. Настройка брандмауэра

Red Hat Enterprise Linux предоставляет брандмауэр (межсетевой экран) для обеспечения безопасности системы. Брандмауэр устанавливается между вашим компьютером и сетью, ограничивая использование ресурсов вашего компьютера удалёнными пользователями сети. Правильно настроенный брандмауэр может сделать вашу систему более безопасной.

Выберите уровень безопасности, подходящий вашей системе.

- Без брандмауэра (No firewall)

Вариант Без брандмауэра (No firewall) предоставляет полный доступ к вашей системе, при этом проверка безопасности отсутствует. Проверка безопасности подразумевает отказ в доступе к определённым службам. Этот вариант следует выбирать, только если вы работаете в закрытой сети (не в Интернет) или планируете настроить межсетевой экран позже.

- Включить брандмауэр (Enable firewall)

Если вы выберите вариант Включить брандмауэр (Enable firewall), ваша система не будет принимать входящие пакеты (кроме разрешённых по умолчанию), явно не определенные вами. По умолчанию разрешены только пакеты, отвечающие на исходящие запросы, например ответы DNS или DHCP серверов. Если необходим доступ к службам, запущенным на этом компьютере, вы можете разрешить эти службы в брандмауэре.

Если ваша система подключена к Интернет, и вы не планируете запуск серверных приложений, это самый безопасный выбор.

Затем, выберите службы (если такие имеются), которые должны быть доступны за брандмауэром.

Установив флажки для определённых служб, вы открывате доступ к ним через брандмауэр. Заметьте, что эти службы могут не устанавливаться в системе по умолчанию. Убедитесь в том, что вы отметили все необходимые службы.

- WWW (HTTP)

Протокол HTTP используется Apache (и другими Web-серверами) для передачи web-содержимого. Если вы планируете сделать ваш Web-сервер общедоступным, отметьте этот пункт. Установка этого параметра не требуется для локального просмотра или создания web-страниц. Чтобы ваш компьютер выполнял роль Web-сервера, установите пакет httpd.

Включение WWW (HTTP) не открывает порт HTTPS. Чтобы включить HTTPS, укажите его в поле Другие порты (Other ports).

- FTP

Протокол FTP используется для передачи файлов между компьютерами в сети. Если вы планируете сделать ваш FTP-сервер общедоступным, отметьте этот пункт. Чтобы этот параметр имел смысл, установите пакет vsftpd.

- SSH

Безопасная оболочка - Secure SHell (SSH) - это набор инструментов для входа и выполнения команд с удалённой машины. Если вы планируете использовать инструменты SSH для доступа к вашей машине через межсетевой экран, отметьте этот пункт. Для получения удалённого доступа к своей машине с помощью SSH вам потребуется установить пакет openssh-server.

- Telnet

Telnet – это протокол для входа на удалённый компьютер. Соединения telnet не шифруются и не обеспечивают защиты от перехвата сетевых пакетов. Не рекомендуется разрешать входящие telnet-соединения. Чтобы открыть доступ по Telnet, вы должны установить пакет telnet-server.

- Почта (Mail) (SMTP)

Если вы хотите разрешить доставку почты через брандмауэр, чтобы удалённые узлы смогли подключаться к вашему компьютеру для доставки, отметьте этот пункт. Вам не нужно разрешать этот протокол, если вы получаете почту на сервере вашего интернет-провайдера, используя протокол POP3 или IMAP или программу fetchmail. Обратите внимание, неправильно настроенный SMTP-сервер может быть использован в качестве источника рассылки почтового мусора (спама).

Вы можете разрешить доступ к другим портам, не описанным здесь, перечислив их в поле Другие порты (Other ports). Используйте следующий формат: port:protocol. Например, если вы хотите разрешите доступ через брандмауэр к IMAP, укажите imap:tcp. Вы можете также явно указать числовой номер порта; чтобы пропустить через брандмауэр UDP-пакеты на порт 1234, введите 1234:udp. Указать несколько портов можно, разделив их запятыми.

И, наконец, выберите все устройства, трафик которых будет разрешён без ограничений.

Выбирая доверенное устройство, вы тем самым исключаете его из правил брандмауэра. Например, если вы работаете в локальной сети, и подключаетесь к Интернет через модемное PPP-соединение, вы можете отметить eth0 и разрешить весь трафик, приходящий из локальной сети. Пометив eth0 как доверенное устройство, вы разрешаете весь трафик, приходящий через Ethernet, в то же время защищая интерфейс ppp0. Если вы хотите ограничить трафик интерфейса, оставьте его неотмеченным.

Не рекомендуется назначать доверенным устройство, подключенное к сетям общего пользования, таким как Интернет.

| Подсказка |

|---|---|

Чтобы изменить уровень защиты после завершения установки, воспользуйтесь утилитой Уровень безопасности (Security Level Configuration Tool). Выполните в приглашении оболочки команду redhat-config-securitylevel, чтобы запустить утилиту Уровень безопасности (Security Level Configuration Tool). Если вы не являетесь пользователем root, для продолжения вам будет предложено ввести пароль root. |